顯而易見,不同的備案號對應著不同的域名。通過官方網站對域名進行查詢的優點是官方備案,準確可靠,但不足之處在于對我們來說有用的信息太少,可能只有 備案號 和 域名 ,并且查詢的目標單位名稱必須是全稱。

第三方備案網站查詢

當然,除了官方的渠道外,還有一些第三方的備案域名查詢站點,比如站長之家等。

?

未備案域名查詢

通過目標已知的網站獲取。有些企業會把自己的其他業務網站放在網站尾部,里面也許會包含未備案的站點。

空間搜索引擎查找

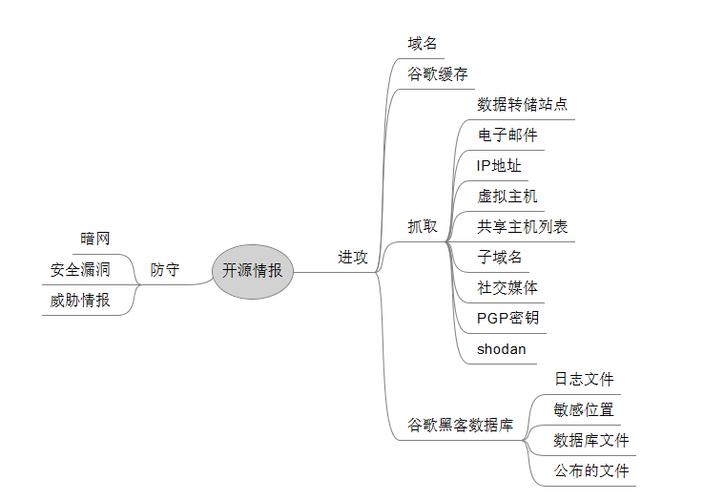

簡介

網絡空間搜索引擎是為了解決個人每次開展滲透測試時都需要進行的信息收集過程,通過全網掃描的方式,將基礎數據進行格式化存儲,供安全人員按需搜索使用,提升了安全人員的工作效率。

可以通過Fofa或Google等搜索引擎來查找域名信息。

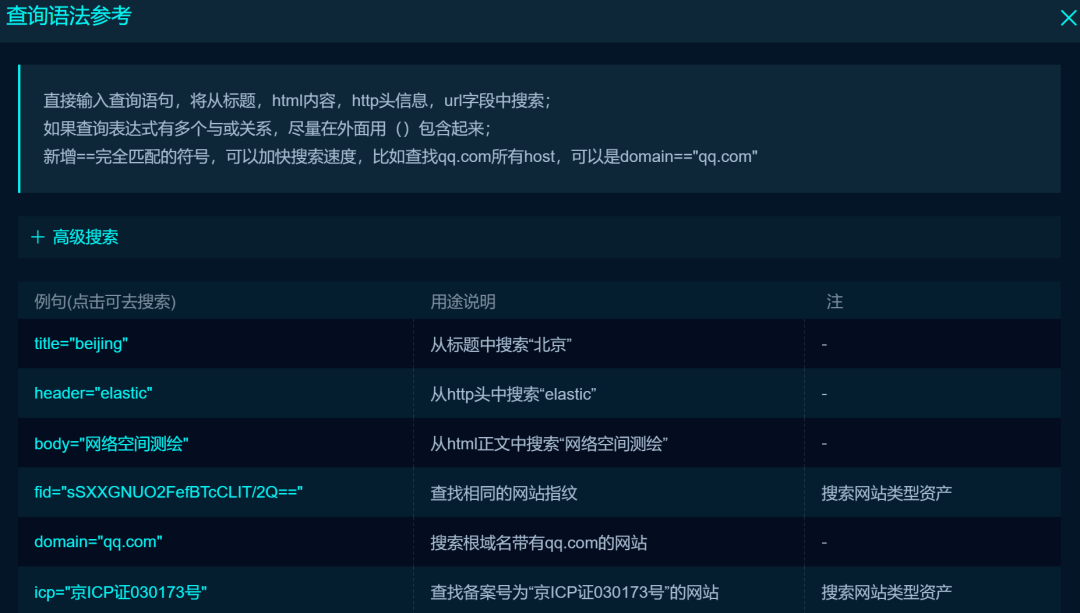

fofa

(1)搜索證書中帶有taobao的域名資產

(2)fofa常用語法:

直接輸入查詢語句,將從標題,html內容,http頭信息,url字段中搜索;如果查詢表達式有多個與或關系,盡量在外面用()包含起來;新增==完全匹配的符號,可以加快搜索速度,比如查找qq.com所有host,可以是domain=="qq.com"# 用途說明title="beijing" 從標題中搜索“北京”header="elastic" 從http頭中搜索“elastic”body="網絡空間測繪" 從html正文中搜索“網絡空間測繪”fid="sSXXGNUO2FefBTcCLIT/2Q==" 查找相同的網站指紋# 搜索網站類型資產domain="qq.com" 搜索根域名帶有qq.com的網站icp="京ICP證030173號" 查找備案號為“京ICP證030173號”的網站js_name="js/jquery.js" 查找網站正文中包含js/jquery.js的資產js_md5="82ac3f14327a8b7ba49baa208d4eaa15" 查找js源碼與之匹配的資產cname="ap21.inst.siteforce.com" 查找cname為"ap21.inst.siteforce.com"的網站cname_domain="siteforce.com" 查找cname包含“siteforce.com”的網站cloud_name="Aliyundun" 通過云服務名稱搜索資產

股權組織查詢

股權穿透圖

在我們拿到公司名稱后,先不著急去查備案、找域名,我們可以先看看這家公司的股權構成,因為一般一家公司的子公司也是可以作為目標去打的,不過有時是要求 50% 持股或者 100% 持股,這個視具體情況而定。

較為常見的查詢公司組織股權結構的網站有天眼查、企查查、愛企查、小藍本、釘釘企典等等。如果目標持股的公司不多,可以直接看股權穿透圖,比較直觀;如果持股公司比較多,股權穿透圖看著就比較耗費時間。

對外投資信息

除了股權穿透之外,還可以看它的對外投資信息。

通過查詢股權信息,可以看到二級單位、三級單位,獲取更多域名,擴展攻擊點。

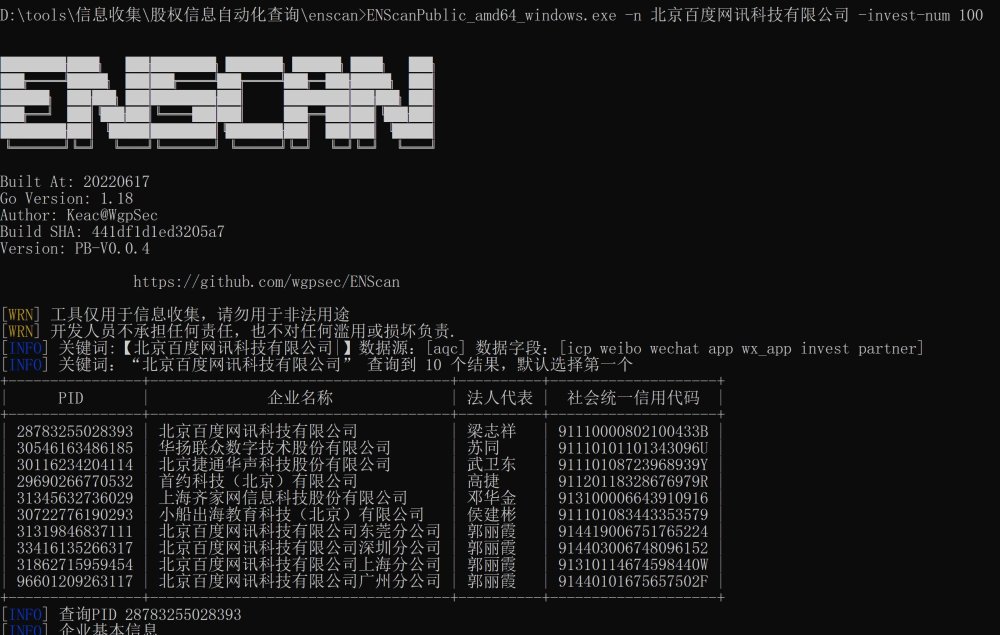

使用工具查詢—ENScan(配置好key效果更佳)

(1)簡介

如果目標比較少可以查看前面的兩個部分,但如果目標很多,那查看的效率就較低。好在有現成的收集股權信息工具—ENScan。

這是一款開源程序,主要對百度愛企查API和接口進行封裝,可以獲取企業基本信息(法人、電話、公司地址等等)、企業ICP備案號以及網站、企業APP信息 、企業微信公眾號信息、企業微博信息、子公司的基本信息、供應商信息等等。

(2)使用示例

搜集「北京百度網訊科技有限公司」以及其持股百分之百的企業信息。

這里使用的工具為ENScan,命令為:

ENScanPublic_amd64_windows.exe ‐n 北京百度網訊科技有限公司 ‐invest‐num 100

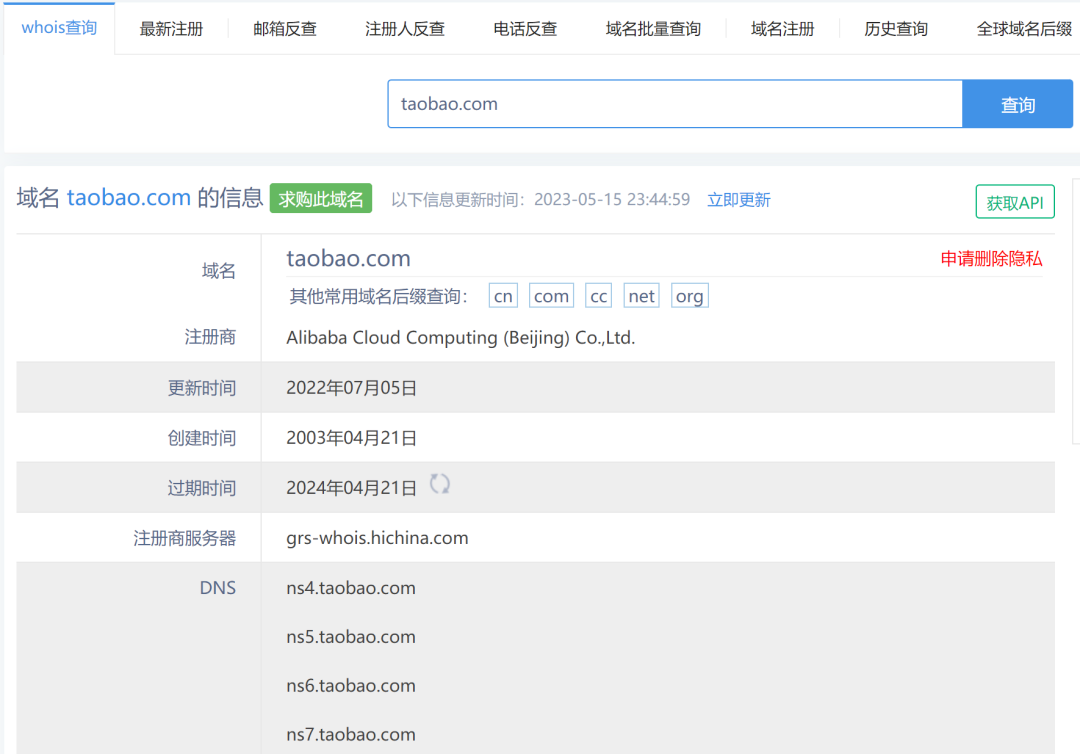

Whois查詢

簡介

Whois即標準互聯網協議,是用來查詢域名IP及所有者等信息的傳輸協議,也可以理解為是一個用來查詢域名是否被注冊及其詳細信息的數據庫。

通過WHOIS可以查看域名的當前信息狀態,包括域名是否已被注冊、域名當前持有者、所有者聯系方式、注冊日期、過期日期、域名狀態、DNS解析服務器等,在這些信息中,我們需要重點關注的是注冊商、注冊人、郵件、DNS解析服務器及所有者聯系方式。

作用

a. 比如利用whois查詢到注冊人的電話或者郵箱可以進行反查找到更多的注冊域名或者是通過制作社工字典,利用字典進行爆破;

b. 在社工庫查詢郵箱和手機號,若查到,可嘗試登陸服務器商或域名商;

c. DNS解析記錄可以查ip,查NS、mx郵件交換記錄;

d. MX記錄是郵件服務交換記錄,郵件服務經常搭建在目標辦公網絡,可以讓快速我們定位目標核心區域并展開滲透。

查詢方式

(1)站長工具

站長工具是站長的必備工具。

(2)

包含識別類工具(指紋cms識別、文件格式識別、查殺、python反編譯、java反編譯、Access密碼識別、代碼審計、php解密、文件編碼識別等)、站長工具(JS/HTML代碼格式化、CSS格式化、字符串轉ASCII、MD5批量加密、WHOIS查詢、在線文本去重)等功能。

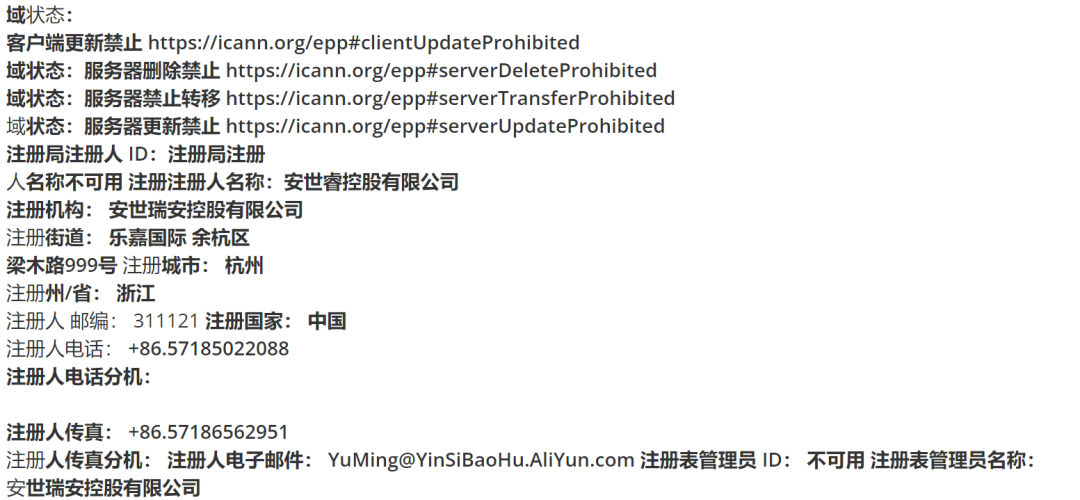

在其中的站長工具中找到WHOIS查詢,輸入域名 可以看到基本的WHOIS信息

除域名信息外,還包含域名注冊者的基本信息:

注冊機構、注冊城市、地區、街道及注冊者郵編、電話、電子郵件、傳真等信息。

子域名收集

頂級域名的防護一定是很好的,我們不能直接找到頂級域名的漏洞,但是我們可以通過它的子域名來收集漏洞,從而慢慢的接近主域名。

比較常見的工具是,此外還有、xray、 等等。

DNS域傳送漏洞檢測

DNS簡介

DNS(Domain Name System),是一個保存IP地址和域名相互映射關系的分布式數據庫,重要的互聯網基礎設施,默認使用的TCP/UDP端口號是53。

DNS域傳送漏洞簡介

(1)漏洞原理

域傳送漏洞則是由于DNS配置不當,導致匿名用戶可以獲取某個域的所有記錄,造成整個網絡的拓撲結構泄露給潛在的攻擊者,憑借這份網絡藍圖,可以為我們節省大量掃描時間,同時提升了目標的準確度。

(2)漏洞危害

網絡拓撲結構泄露給潛在的攻擊者,包括一些安全性較低的內部主機,如測試服務器等。直接加快、助長攻擊者的入侵過程。

DNS域傳送漏洞檢測

利用工具

?

搜索引擎

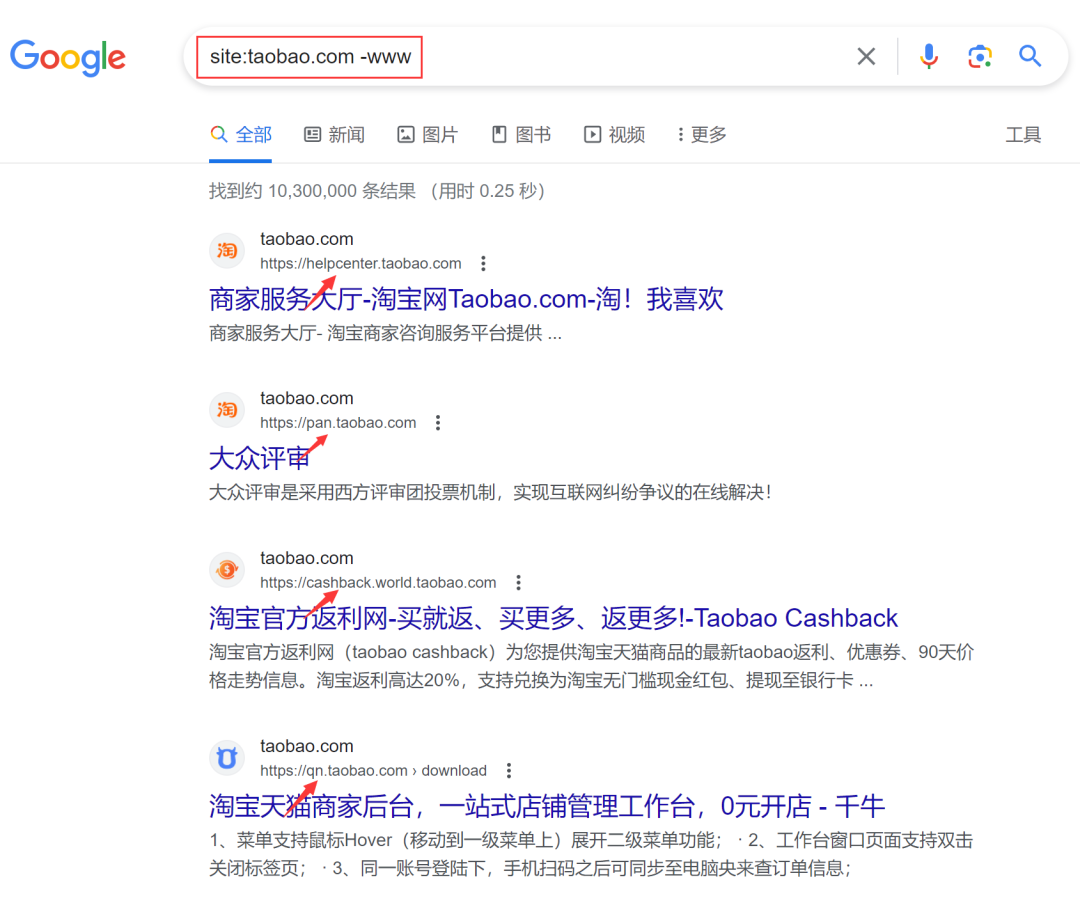

可以通過谷歌搜索引擎查找子域名

常用查詢語法

site:xxx.com ‐www //使用減號'‐'來排除不想搜集到的域名示例

site:jd.com ‐www //搜集jd.com的子域名

網絡空間搜索引擎

常用網絡空間搜索引擎

還可以使用網絡空間搜索引擎來查找子域名,如fofa,shodan等。

以下為fofa使用舉例

fofa相關語法

(1)子域名查詢語法

可使用domain=""來查詢根域名帶有的網站,即子域名:

(2)搜索結果

可以在搜索結果中發現其子域名:

其他網絡空間搜索引擎比如shodan等也可以進行子域名的搜索。

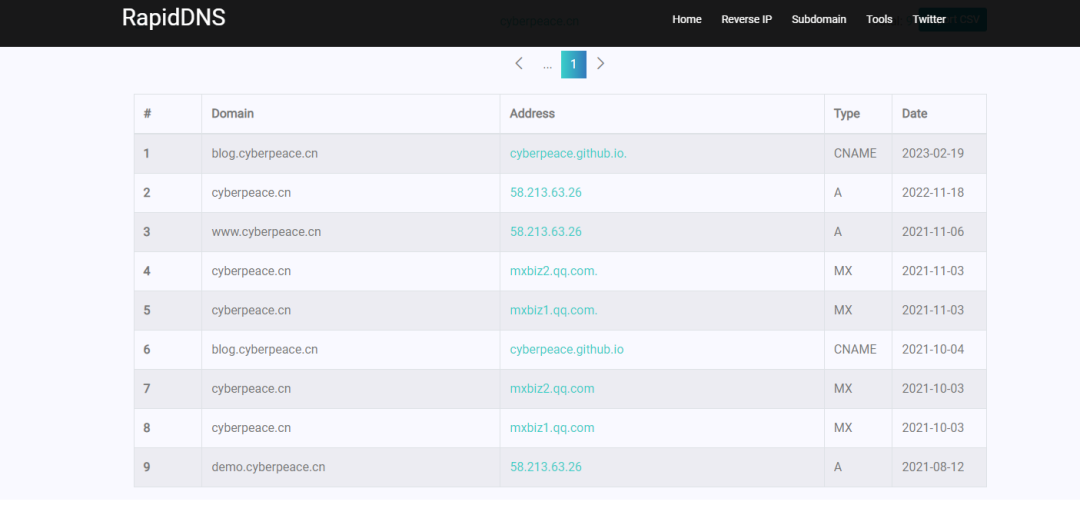

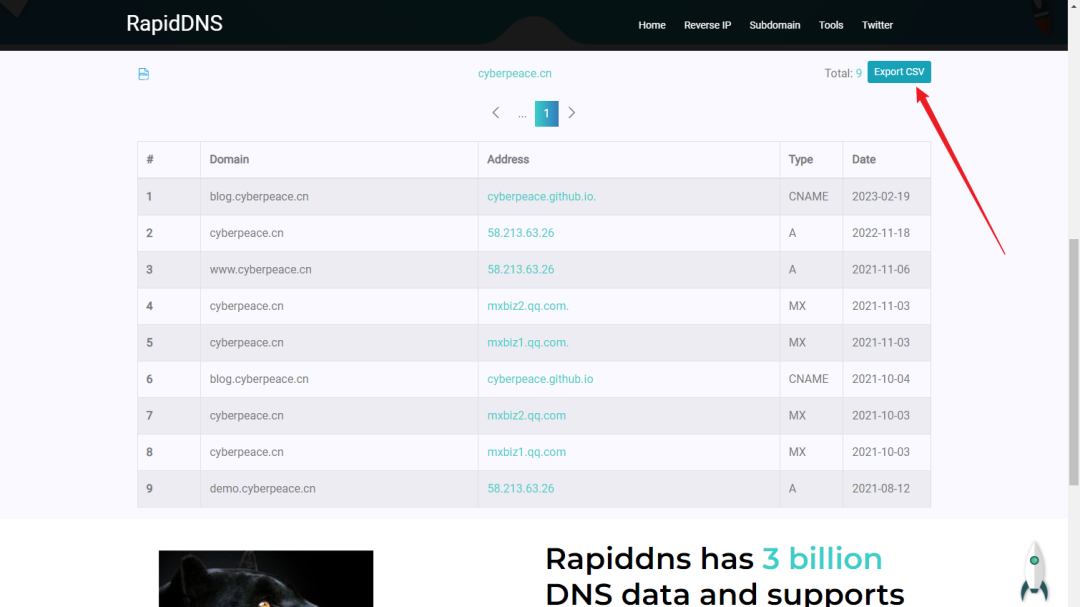

在線平臺查詢

可以使用在線平臺來查詢子域名,如站長工具、微步社區、等。

可以直接導出csv相對來說方便一些

查詢工具

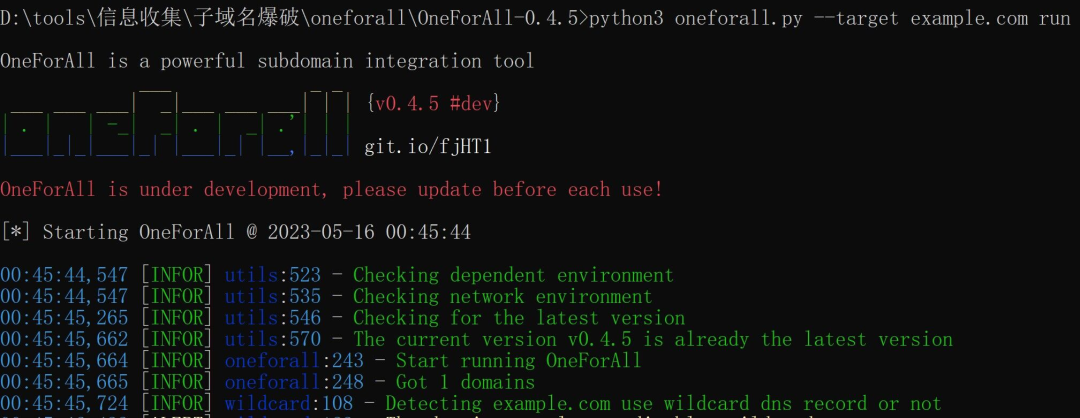

(配置key效果更佳)

(1)簡介

收集功能強大:利用證書透明度收集子域名、常規檢查收集子域名、利用網上爬蟲檔案、利用DNS數據收集子域名、DNS查詢、威脅情報平臺數據、搜索引擎。

(2)常用命令

python3 oneforall.py ‐‐target example.com run //運行單個目標python3 oneforall.py ‐‐targets domains.txt run //運行單個目標

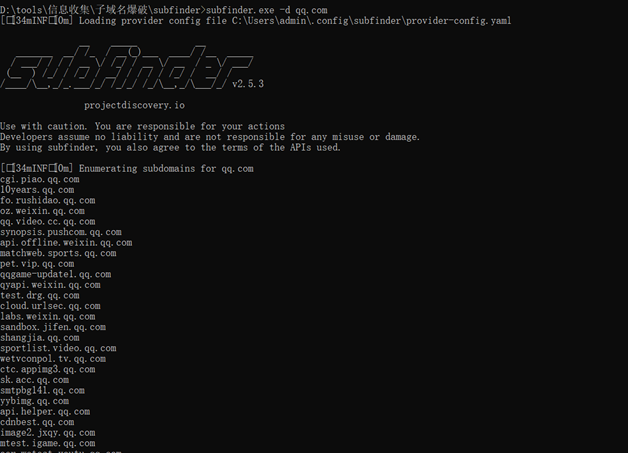

(1)簡介

是為只做一件事而構建的—被動子域枚舉

a.模塊化架構

b.速度快、輕量級資源

c.豐富的被動源(截至目前已有26個源)

d.支持集成 Stdin和 stdout

e.多種輸出格式

(2)常用命令

subfinder –d xxx.com 查找子域名subfinder –d xxx.com ‐o output.txt 查找子域名并輸出到指定文件subfinder –d xxx.com ‐o result_aquatone.json ‐oT ‐nW –v 查找子域名并以Aquatone風格的JSON格式寫入輸出‐config API 密鑰等的配置文件‐d 查找子域‐dL 包含要枚舉的域列表的文件‐exclude‐sources 清單中要排除的來源清單‐max‐time 等待枚舉結果的分鐘數(默認為10)‐nC 不要在輸出中使用顏色‐nW 從輸出中刪除通配符和失效子域‐o 輸出到指定文件(可選)‐timeout 超時時間(默認為30)

下圖為使用查詢的子域名示例:

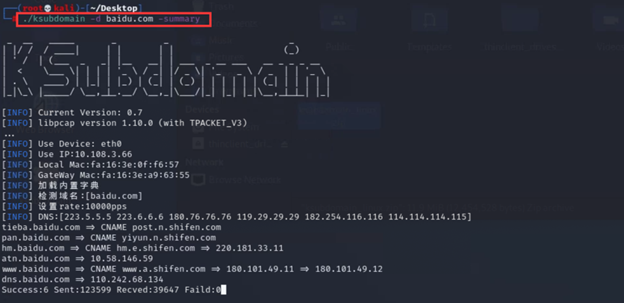

(1)簡介

無狀態爆破子域名,有失敗重發機制,速度極快。有丟包重發機制(這樣意味著速度會減小,但比普通的DNS爆破快很多),會保證每個包都收到DNS服務器的回復,漏報的可能性很小。

可以用--test來測試本地最大發包數,但實際發包的多少和網絡情況息息相關,將網絡參數簡化為了-b參數,輸入你的網絡下載速

度如-b 5m,將會自動限制發包速度。

(2)常用命令

使用內置字典爆破 ksubdomain ‐d seebug.org使用字典爆破域名 ksubdomain ‐d seebug.org ‐f subdomains.dict字典里都是域名,可使用驗證模式 ksubdomain ‐f dns.txt –verify爆破三級域名 ksubdomain ‐d seebug.org ‐l 2

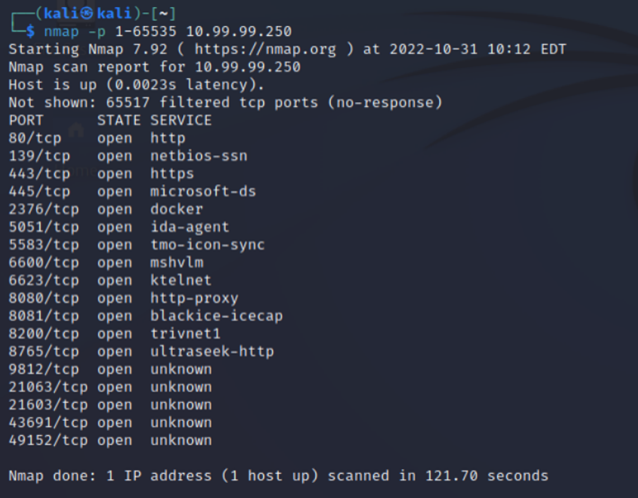

端口掃描

(1)簡介

按照目前的協議類型,我們大致可以知道有:

一個IP地址可以有65535個端口,范圍則是從0-65535。每個端口按照協議又可以分為兩種類型:一種是TCP端口;

另一種是UDP端口。TCP、UDP都是IP層的傳輸協議,其中TCP是面向連接、可靠的字節流服務;UDP則是不可靠的,面向數據報的服務。

每一個端口都會支持這兩種協議,因此可以基于這兩種協議進行端口掃描。

(2)為什么要端口掃描

有些應用綁定的端口不常見,導致我們掃描常見的端口時無法發現,所以需要掃描全端口,用于發現這個ip上開放的所有端口。常見的端口掃描工具有nmap、fscan、vscan等。

常見服務器端口及對應漏洞

21 FTP 匿名或者弱口令22 SSH 弱口令23 telnet 弱口令80‐90 WEB web漏洞161 snmp 弱口令443 openssl web漏洞445 smb 弱口令873 rsync 是否為匿名訪問,也可能存在弱口令1025 RPC NFC匿名訪問1099 java rmi 遠程命令執行漏洞1433 mssql 弱口令爆破1521 oracle 弱口令爆破3306 mysql 弱口令爆破3389 RDP 弱口令爆破5432 postgres 弱口令爆破5900/5901/5902 vns 弱口令爆破6379 redis 一般無驗證,可直接訪問7001/7002 weblogic 弱口令/rce8080 tomcat/jboss 弱口令爆破,jboss后臺可能不驗證11211 memcahe 弱口令27017/28017 mongodb 未授權訪問

端口掃描工具

Nmap

(1)簡介

是主機掃描工具,圖形化界面是Zenmap。

它可以完成以下任務:主機探測、端口掃描、版本檢測、系統檢測、支持探測腳本的編寫。

(2)簡要用法

Nmap進行完整全面的掃描:nmap –T4 –A –vNmap指定端口掃描: nmap ‐p(port1,port2,…) < target IP >Nmap自定義掃描: nmap ‐p(range) < target IP >

(3)基本用法示例

nmap –p 1‐65535 IP

nmap掃描有一些慢,可以使用快速掃描

nmap 172.18.2.254 ‐sS ‐Pn ‐n ‐‐open ‐‐min‐hostgroup 4 ‐‐min‐parallelism 1024 ‐‐host‐timeout 30 ‐T4 ‐v ‐oX result.xml

fscan

(1)簡介

是一個內網綜合掃描工具,方便一鍵自動化、全方位漏洞掃描。它支持主機存活探測、端口掃描、常見服務的爆破、ms17010、redis批量寫公鑰、計劃任務反彈shell等功能。

(2)基本用法

fscan.exe ‐h 192.168.1.1/24 (默認使用全部模塊)fscan.exe ‐h 192.168.1.1/16 ‐p 8000‐9000 (指定端口掃描)fscan.exe ‐h 192.168.1.1/24 ‐c whoami (ssh 爆破成功后,命令執行)fscan.exe ‐h 192.168.1.1/24 ‐np ‐no –nopoc(跳過存活檢測 、不保存文件、跳過web poc掃描)

(3)常見用法

fscan64 –h IP –p 1‐65535

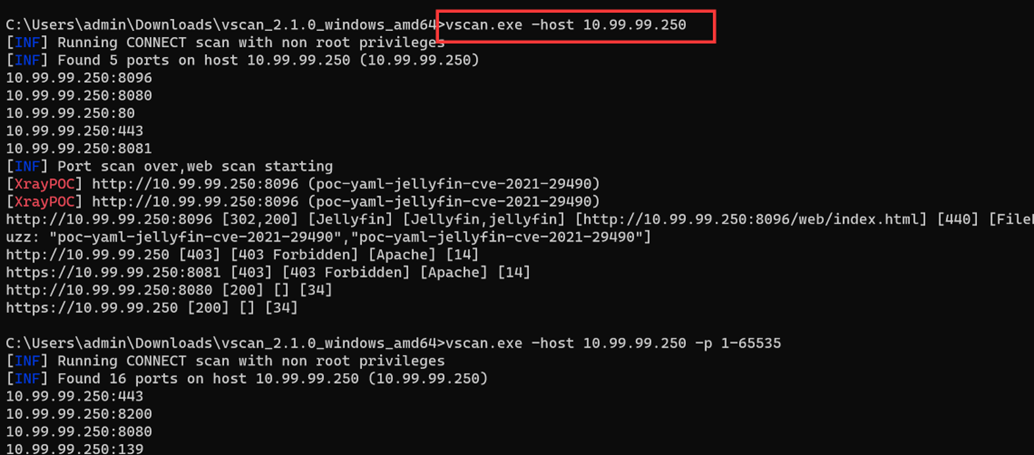

vscan

(1)簡介

快速的端口掃描、指紋探測功能、快速的登錄密碼爆破功能、快速的POC檢測功能、快速的敏感文件檢測功能、輕量、開源、跨平臺使用等等。

(2)基本用法

a. vscan ‐host 127.0.0.1會對127.0.0.1進行http常用端口掃描,掃描完端口后對端口地址進行檢測;b. vscan ‐host http://127.0.0.1:7001不會對127.0.0.1進行端口掃描,而是直接對http://127.0.0.1:7001地址進行檢測;c. vscan ‐host 192.168.1.1/24對192.168.1.1/24C段進行端口掃描,掃描完端口后對端口地址進行檢測。

(3)用法示例

vscan.exe –host IP

在線工具

可以在站長之家的工具中找到端口掃描工具,通過該工具可以掃描常用的端口和指定的端口來查看它們是否開放。

網站指紋識別

指紋識別非常重要的一點,因為指紋識別的結果對打點的幫助是很大的,可以讓打點更有針對性,同時也會節省很多時間。

網站指紋識別

常見CMS介紹

CMS 是內容管理系統的英文簡稱,它是用來管理和發布包括文章、圖片、商品等內容的系統。最常見的 CMS 就是博客系統,作者登錄管理后臺寫文章,點擊發布后讀者就可以訪問指定網址,看到作者發布的內容。

常見的CMS有、django-cms、DedeCMS等。

其中作為全球最流行的 CMS,它的市場占有率一直處于獨占鰲頭那一檔(64.2%)。我認為這些得益于它傻瓜式的安裝方式、豐富的主題和插件、十年如一日的更新迭代,以及優秀的商業模式。

在線指紋查詢網站

比較常見的在線指紋查詢網站有 godeye 和云悉等

指紋查詢工具

指紋查詢工具有 和 Ehole 等。

這里用Ehole棱洞的本地識別做示例:

EHole ‐l url.txt //URL地址需帶上協議,每行一個

網站WAF識別

WAF原理

WAF通過配置DNS解析地址、軟件部署、串聯部署、透明部署、網橋部署、反向代理部署、旁路部署等獲取攻擊流量,基于規則進行攻擊特征匹配,或利用其他方式進行攻擊檢測及阻斷。

WAF識別工具

Wafw00f可以通過發送正常以及不正常甚至是包含惡意代碼的HTTP請求,來探測網站是否存在防火墻,并識別該防火墻的廠商及類型。

wafw00f能識別的防火墻數量遠高于其他識別工具,nmap默認有19個指紋,sqlmap默認有94個指紋,而wafw00f默認有155個指紋。

#!/usr/bin/env python'''Copyright (C) 2020, WAFW00F Developers.See the LICENSE file for copying permission.'''# NOTE: this priority list is used so that each check can be prioritized,# so that the quick checks are done first and ones that require more# requests, are done laterwafdetectionsprio = ['ACE XML Gateway (Cisco)','aeSecure (aeSecure)','AireeCDN (Airee)','Airlock (Phion/Ergon)','Alert Logic (Alert Logic)','AliYunDun (Alibaba Cloud Computing)','Anquanbao (Anquanbao)','AnYu (AnYu Technologies)','Approach (Approach)','AppWall (Radware)','Armor Defense (Armor)','ArvanCloud (ArvanCloud)','ASP.NET Generic (Microsoft)','ASPA Firewall (ASPA Engineering Co.)','Astra (Czar Securities)','AWS Elastic Load Balancer (Amazon)','AzionCDN (AzionCDN)','Azure Front Door (Microsoft)','Barikode (Ethic Ninja)','Barracuda (Barracuda Networks)','Bekchy (Faydata Technologies Inc.)','Beluga CDN (Beluga)','BIG‐IP Local Traffic Manager (F5 Networks)',......]

網絡空間搜索引擎

簡介

擅用空間搜索引擎,有時可以在最初剛拿確定目標的時候就發現目標弱點。

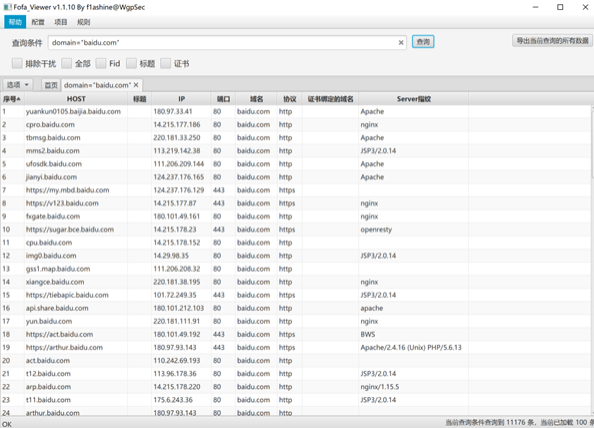

目前比較常見的空間搜索引擎有 Fofa、Shodan、360 夸克、奇安信全球鷹、知道創宇 ZoomEye 等等。

如Fofa搜索語法介紹:

圖形化工具

敏感信息收集

網站漏洞掃描

網站漏洞掃描可以使用掃描器來進行。如xray,AWVS,AppScan及各種大神團隊自己編寫的掃描器等等。

JS信息收集

在JS中可能會存在大量的敏感信息,包括但不限于:1、某些服務的接口,可以測試這些接口是否有未授權等2、子域名,可能包含有不常見或者子域名收集過程中沒收集到的目標3、密碼、secretKey等敏感數據

通過搜索引擎及代碼倉庫搜集敏感信息

1.搜索倉庫可以使用> 、>=、 < 、 <=(1)搜索cats 星星數星星大于1000的倉庫cats stars:>1000(2)搜索cats標簽數量topicscats topics>5(3)搜索文件小于10KB的倉庫sizecats size<100002.代碼搜索(1)日期條件pushedcats pushed:<2021‐03‐08 搜索2021年3月8號以前的內容(2)包含搜索cats in:file 搜索文件中包含cats的代碼cats in:path 搜索路徑中包含cats的代碼cats in:path,file 搜索路徑文件中包含cats的代碼console path:app/public language:javascript 搜索關鍵字console 且語言是javascript,在app/public目錄下3.主體搜索user: USERNAME 用戶名搜索org:``orgname 組織搜索repo:USERNAME/REPOSTITORY 指定倉庫搜索4.文件大小size:>1000 搜索文件大于1KB的文件5.文件名稱filename:config.php language:PHP 搜索文件名是config.php且語言為PHP的文件。

目錄掃描

常用目錄掃描工具

目錄掃描比較常用的工具有、ffuz,ffuz在Kali Linux中使用apt-get install ffuf安裝,目前自帶。

Github字典

ffuf更側重于FFUZ,不過不管是目錄掃描還是FFUZ ,掃描的結果都在于字典。

郵箱地址獲取

在線網站查詢

郵箱地址比較常用的方法有直接通過搜索引擎找網上公開的郵箱信息,這種往往會指向目標的網站中,比如目標某個網頁的附件中包含有郵箱等信息。可以使用 Github 搜索目標公司開發者在代碼中注釋的郵箱信息。

也可以通過hunter查找目標公司的員工郵箱。Hunter是一個可以通過域名和網頁在線抓取和驗證郵箱的在線工具。可以讓你在幾秒鐘內獲取大量的公司電子郵件地址,并與對你的業務有幫助的潛在客戶建立聯系。

它可以幫助用戶使用目標公司的域名查找和驗證電子郵件地址。主要通過抓取網絡并索引公開可用的電子郵件地址,并配備了一個非常強大的工具來獲取經過驗證的聯系人并個性化他們的郵件列表。

營銷人員、招聘人員和銷售人員能夠通過從網絡上的任何網站獲取郵箱地址來進行具有高度針對性的電子郵件營銷活動。

*請認真填寫需求信息,我們會在24小時內與您取得聯系。