0x00 序言

之前答應(yīng)說分享一篇真實案例,來兌現(xiàn)一下承諾,分享一個攻擊隊不注意細節(jié)被反制并溯源加分的故事。

故事發(fā)生在一個多月前的行業(yè)小hw,我和我的小伙伴在研判組發(fā)呆......

0x01 巧借設(shè)備定來源

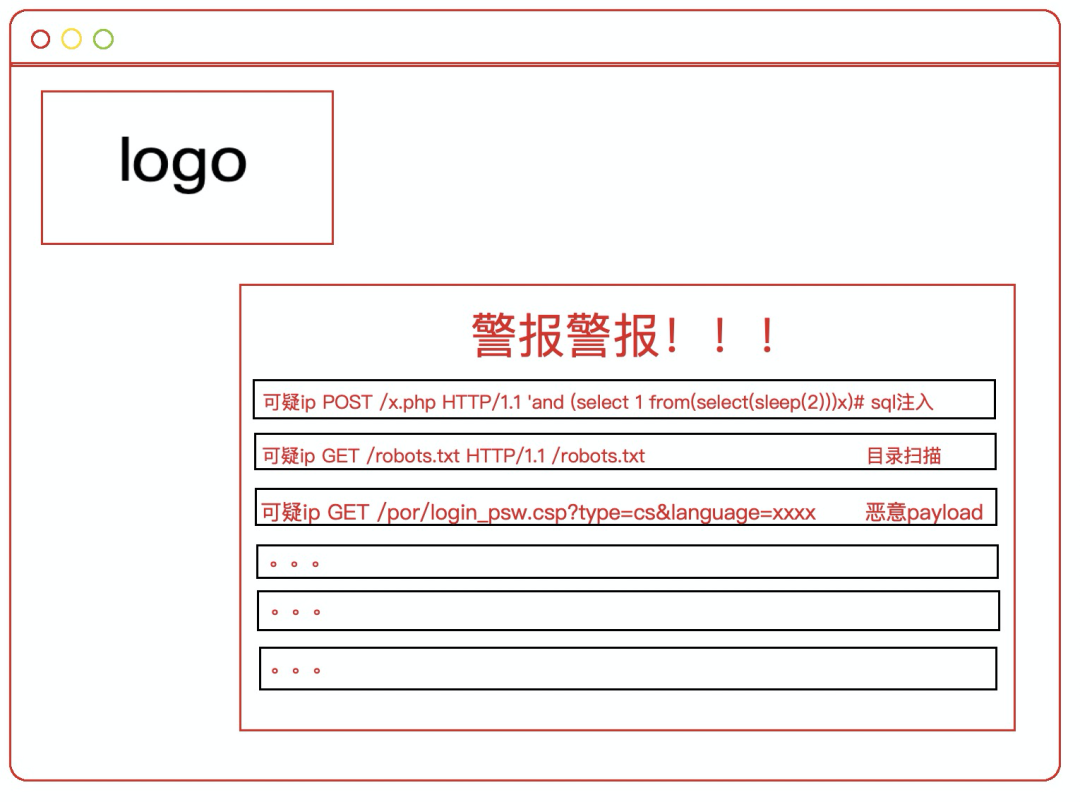

現(xiàn)在大環(huán)境在防守的時候都會有各種各樣的設(shè)備來監(jiān)控,層層防守,叮叮叮~,忽然監(jiān)控組上報了一個可疑ip進行很多惡意行為,報警圖(由于保密性,靈魂畫師登場)如下:

除了流量監(jiān)控設(shè)備,小伙伴的蜜罐設(shè)備同時也捕獲到了惡意攻擊,不過是一個域名,先給定研判結(jié)果,針對該代理ip及域名進行有效封堵,防止惡意掃描嗅探,然后我們通過在場的微步老哥,進行進一步的溯源反置。

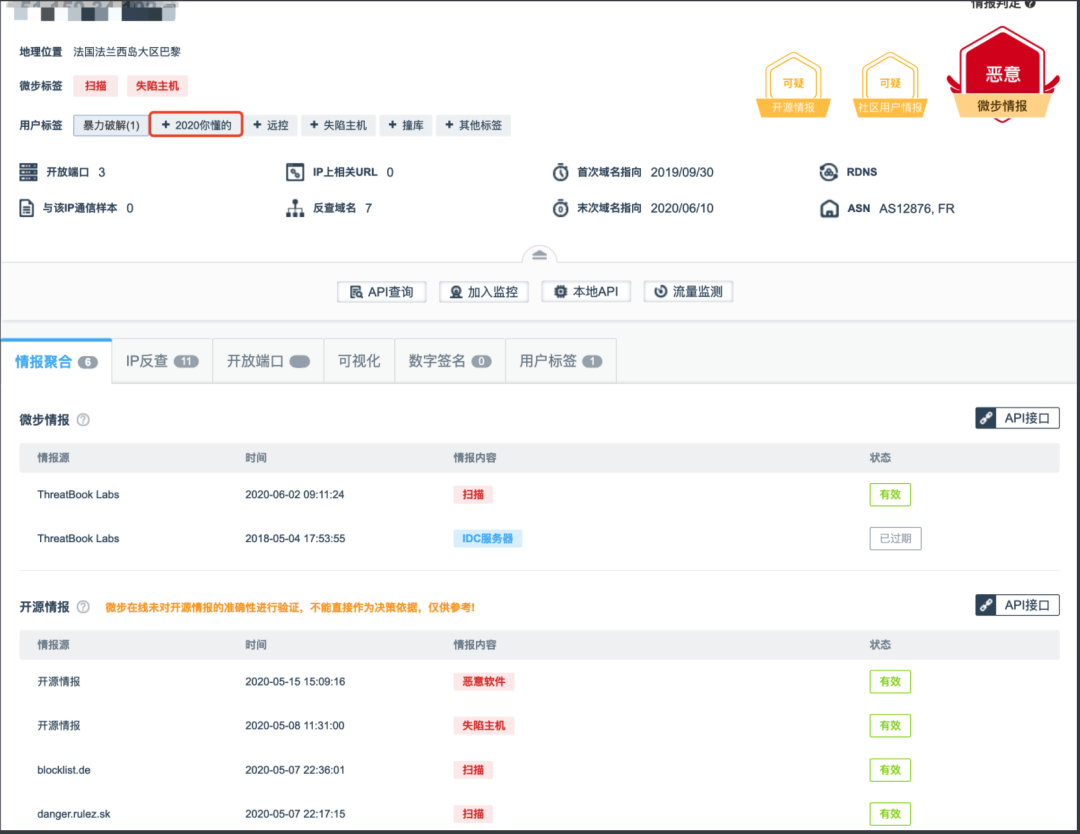

通過微步在線查詢發(fā)現(xiàn),這個域名已經(jīng)被很多人標(biāo)記,也具有很明顯的特征,然后通過ip反查,發(fā)現(xiàn)之前捕獲的ip為代理ip,通過域名解析到真實ip,由于只得到真實ip上交給裁判組獲得的分?jǐn)?shù)很低,偶爾有忽略的情況,我們決定進一步溯源黑客畫像,定位真實攻擊人。

0x02 溯源反置需思考

通過nmap掃描ip端口,發(fā)現(xiàn)開放了3389,8080,80,443,8024,8888端口,分別訪問,并進行目錄掃描。

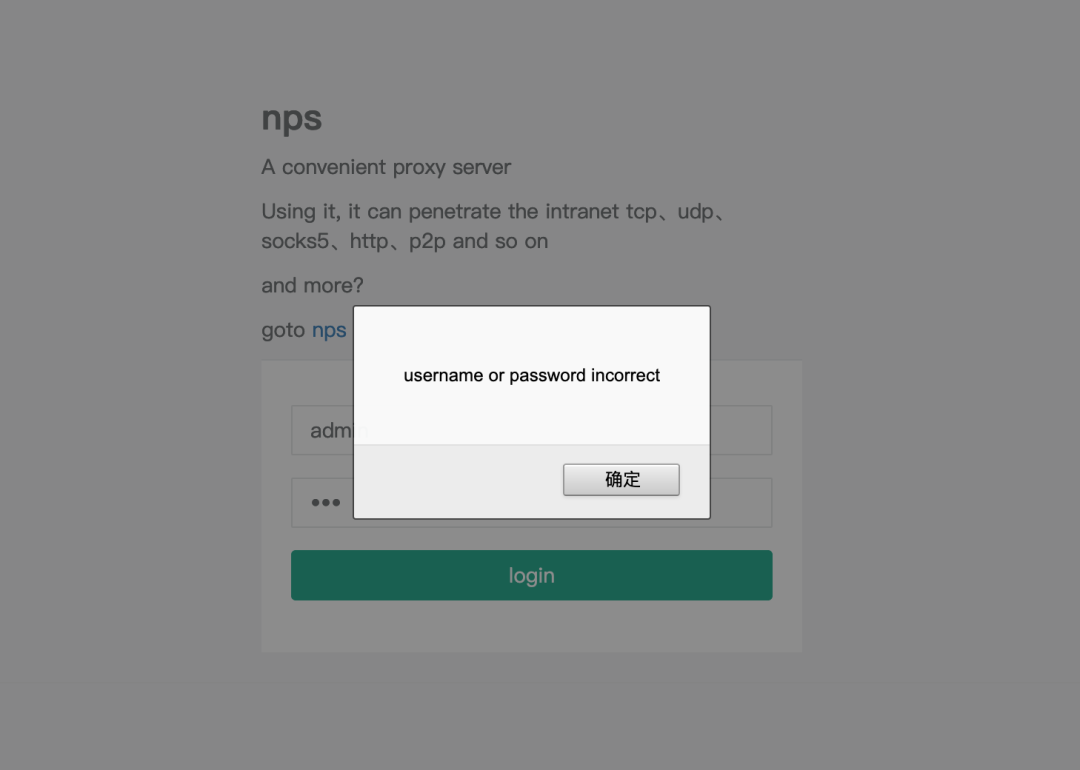

發(fā)現(xiàn)8080為nps代理的web管理訪問端口,使用默認用戶名和密碼登錄失敗(admin/123),80與443端口為域名解析模式默認端口,8024為網(wǎng)橋端口,用于客戶端與服務(wù)器通信。

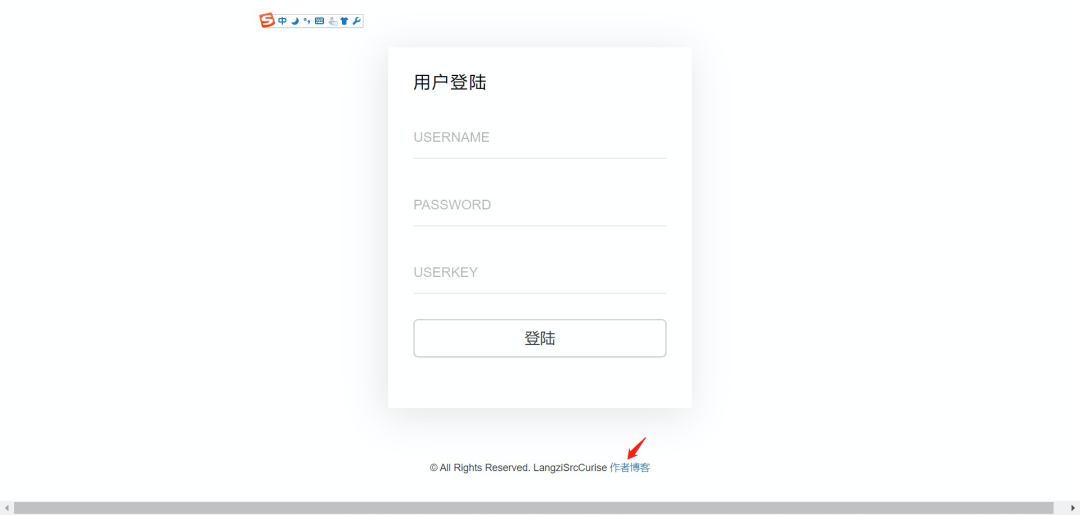

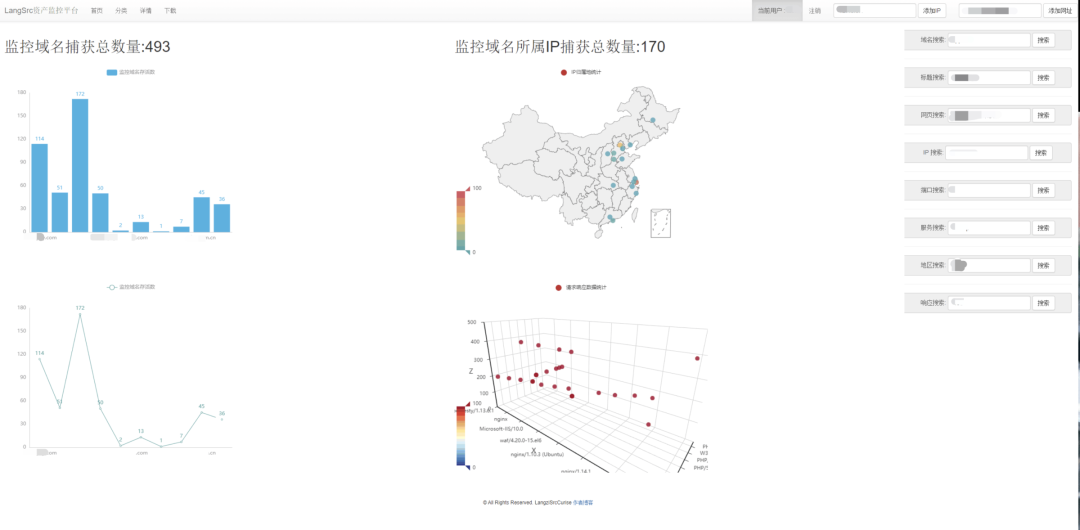

發(fā)現(xiàn)8888為Langzi師傅在github開源的src子域名資產(chǎn)監(jiān)控工具,發(fā)現(xiàn)使用django+mysql8.0,嘗試django爆出的模版注入等,無果,嘗試前臺默認賬戶登錄,成功登錄。

可以看到針對我客戶及其它hw客戶資產(chǎn)進行監(jiān)控,但是只有一些監(jiān)控數(shù)據(jù),并沒有給我們的溯源工作帶來進展,有重要信息的后臺由于是安裝過程用戶自己創(chuàng)建的,登錄失敗,嘗試pull代碼,進行代碼審計,發(fā)現(xiàn)前臺xss,插入未果。

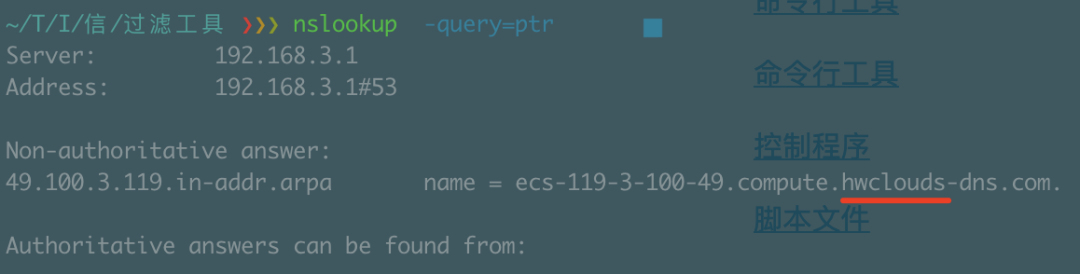

3398端口爆破失敗,通過ptr判斷出該服務(wù)器在華為云上,嘗試收集云服務(wù)資源等信息。

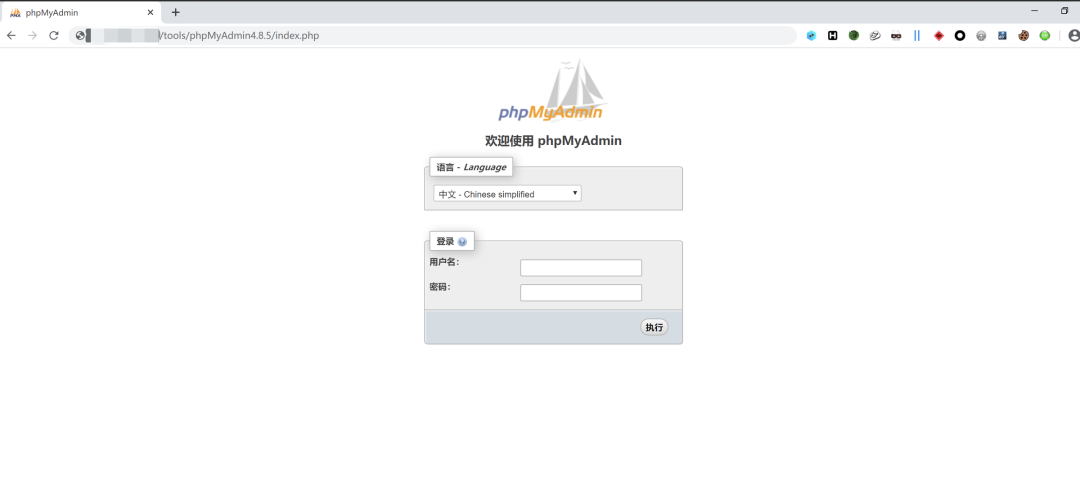

中間處理了幾個研判攻擊事件,小伙伴們說這個溯源估計就到這里了,準(zhǔn)備集中精力針對之前擱置的攻擊事件及新發(fā)現(xiàn)的事件進行溯源,可是學(xué)安全的誰又有一顆輕言認輸?shù)男哪兀瑖L試推算一個使用平臺做監(jiān)控的攻擊者的心理,很大概率不會是紅隊,eg,精心準(zhǔn)備的c&c,無與倫比的域名,一臺謹(jǐn)慎又謹(jǐn)慎的高隱匿服務(wù)器,最少暴露的端口面等,那如果是一個準(zhǔn)備很倉促的攻擊者,一定會留下不注意的蛛絲馬跡,之前搭建過,推算最小的攻擊成本時間,最方便的辦法就是使用搭建,是否有可能存在后門或者呢,check后門,無果,的一般目錄為版本路徑,如/.8.5/index.php,嘗試fuzz,未果,忽然想到,自己為了防止目錄爆破,會把默認的加一層路徑,比如/my/.8.5/index.php,繼續(xù)嘗試fuzz路徑,終于,柳暗花明又一村。

0x03 柳暗花明又一村

我們嘗試爆破工具爆破一下密碼,然后發(fā)現(xiàn)是root/root,默認密碼,我吐了,是因為修改以后,找不到的config.ini配置文件,導(dǎo)致工具不能用,就又改回來了,只是加了一層路徑么?

通過寫方式有很多比如select into outfile直接寫入,開啟全局日志,使用慢查詢?nèi)罩荆陌姹韭┒?CVE-2016-5734,CVE-2018-12613)等,我就不一一細說了湊字?jǐn)?shù)了。

配合高權(quán)限及3389端口,成功登錄到服務(wù)器,查看用戶情況,發(fā)現(xiàn)存在目標(biāo)人物拼音的用戶名,發(fā)現(xiàn)多個python腳本,copy回來以后,發(fā)現(xiàn)存在相同作者的注釋,高度疑似該攻擊者網(wǎng)名。

至此我們的信息有,

姓名拼音

網(wǎng)絡(luò)用名

郵箱及qq號。

0x04 查詢定位講技巧

其實我們拿到的信息已經(jīng)足夠的多了,通過這些信息去通過百度啊,谷歌啊,你會發(fā)現(xiàn)很多很多有趣的東西,翻到了幾個src排名,翻到了他的個人簡介,查了查sgkjqr,翻到了他的微博及照片,翻到了他關(guān)于上學(xué)時候的一些信息,照片不經(jīng)意間的地理位置,通過支付寶確認了他的真實姓名,是個很活躍的黑客,經(jīng)常在一些論壇回帖,又問了圈里的朋友確認了他所在的公司,最后進行了完整的報告提交,并獲得了足夠高的分?jǐn)?shù),由于保密性,其實溯源到的很多關(guān)于人物畫像的信息都不能放出來,附贈一張大學(xué)畢業(yè)合影吧。

0x05 結(jié)尾

主要步驟:

發(fā)現(xiàn)入侵-獲取攻擊ip-反滲透攻擊者服務(wù)器-獲取服務(wù)器用戶信息及可利用信息-查詢用戶相關(guān)信息溯源到個人-提交報告

可以看到文章里有很多嘗試了最后沒有成功的方式,我有把我的思路包括失敗的思路都寫出來,去進行查缺補漏,想著自己要有一個攻擊的思維,不要盲目去碰撞,失敗就放棄。因為喜歡這個行業(yè),到現(xiàn)在我還是很喜歡那部叫《我是誰:沒有絕對安全的系統(tǒng)》的電影,推薦給大家一起看看。

這本來就是一次簡單的溯源反制,后面很多同學(xué)會覺得,啊,就這,我上我也行,確實如此,但是需要說明的是,當(dāng)我們距離后面的簡單步驟一步之遙的時候,很多人選擇放棄了。

在溯源的過程中,最后的溯源報告尤為重要,如何讓裁判去判斷你所獲取的信息是有效信息,是可以進行歸檔定位的信息,以及如何跟事件進行關(guān)聯(lián),這是判斷的得分的重點,有很多小的tips,目前不太好分享。

其實hw溯源和我們工作中的應(yīng)急響應(yīng)還是有一些區(qū)別的,hw講的是時效性和應(yīng)急不太一樣,在規(guī)定時間內(nèi)進行發(fā)現(xiàn),研判,處置及上報,會獲取很高的分?jǐn)?shù)并且不扣分,其本質(zhì)就是對企業(yè)是否具有發(fā)現(xiàn)問題處理問題的能力考核,而且不只是判斷出攻擊行為,攻擊方式就可以,往往最重要的就是今年防守規(guī)則加分最多的一項,如何描述攻擊者畫像。

文章中有一些不太嚴(yán)謹(jǐn)?shù)牡胤剑蛘咚悸罚M蠹铱梢远喽嗔粞杂懻摚餐瑢W(xué)習(xí)進步。

本篇完!

*請認真填寫需求信息,我們會在24小時內(nèi)與您取得聯(lián)系。